استاندارد NIST SP800-61 چیست؟

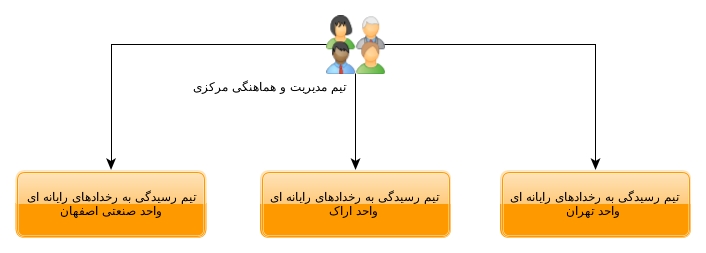

این استاندارد مدل و ساختار یک تیم مدیریت و رسیدگی به رخداد های رایانه ای (Computer Security Incident Response Team, CSIRT) را معرفی و همچنین چرخه و دستورالعمل چگونگی رسیدگی به رخدادها را بررسی می کند.

رخداد رایانه ای (Incident) چیست؟

به هرگونه فعالیت یا اتفاق (Event) خارج از چارچوب نُرم یک سازمان/ارگان/مجموعه/شرکت در حوزه ی رایانه ای که ریسک امنیتی داشته باشد، رخداد رایانه ای می گویند.

رسیدگی به رخداد رایانه ای (Incident Response) چیست؟

به هر عمل در جهت پیشگیری (Prevention)، تشخیص (Detection)، تحلیل (Analysis)، درمان/پاسخ گویی (Recovery) و بهبود (Improvement) در حوزه امنیت رایانه ای باشد را رسیدگی به رخداد های رایانه ای گویند. بطور مثال در یک رخداد از نوع بدافزار، تشخیص سیستم های آلوده، پاکسازی آن ها و دیگر اقدامات جهت پیشگیری از رخداد های مشابه آتی و همچنین بهبود مقررات امنیتی کاربران و نرم افزار های محافظتی، همگی جزوی از عملیات رسیدگی به رخداد های رایانه ای و وظیفه تیم مربوطه می باشد.

رسیدگی به رخداد های رایانه ای

رسیدگی به رخدادهای امنیتی رایانه ای مستلزم رعایت چرخه ی ساز کار آن می باشد که در استاندارد ۶۱-NIST SP800 تعریف شده است. در ادامه مراحل مختلف آن معرفی و مختصرا توضیح داده می شود.

چرخه رسیدگی به رخداد های رایانه ای

چرخه رسیدگی به رخداد رایانه ای

-

پایش

به تحلیل و مانیتور کردن سیستمها و نرمافزار های مورد استفاده در یک سازمان/شرکت برای آسیبپذیری ها پایش می گویند. بطور مثال تیم پایش موظف به اسکن سیستمهای حیاطی در هر هفته می باشد. در صورتی که آسیبپذیری کشف و یا تیم متوجه وصله امنیتی جدیدی شود تیم رسیدگی به حادثه وارد اقدام خواهد شد و موارد عملیاتی مناسب را اجرا می کند.

-

شناسایی

شناسایی حادثه از منابع ورودی مهمترین مرحله از رسیدگی و مدیریت حادثه می باشد. منابع ورودی در مقاله بعدی بطور کامل تر معرفی و توضیح داده خواهند شد.

منابع ورودی به دو دسته ی گزارشها و استخراج ها تقسیم می شود. دسته ی اول همچون گزارش های حوادث اتفاق افتاده، از جمله اخبار منتشره از رسانهها و وبگاه های دیگر شرکت های امنیتی و شکایت ساده یک کارمند از نقص فنی سیستم شخصی خود میباشد. از جمله اطلاعات استخراجی مانیتور کردن انجمنهای هکری و امنیتی و درگیر وب سایتها اجتماعی مانند Twitter و وب سایتهای اشتراک گذاری همچون Pastebin می باشد. دسته دوم حوادثی راگویند که از طریق سنسور های امنیتی، ابزار اسکن و تحلیل اتوماتیک (Sandboxها و Multi-AntiVirus) استخراج شده اند.

عملیات شناسایی و تشخیص حادثه به دو بخش عمده شناسایی حوادث امنیتی وقوع یافته و حوادث با پتانسیل قابل وقوع تقسیم می شود. بطور مثال، نشت اطلاعات شخصی کاربران یک وب سایت خارجی/ایرانی یا انتشار یک آسیب پذیری جدید میتواند نمونه هایی از حوادث با پتانسیل، که می توانند در آینده به حوادث با خطر بالاتر تبدیل شوند، باشد.

-

ارزیابی

مرحله ارزیابی خود از ۳ مرحله دسته بندی، تریاژ و تحلیل تشکیل شده که در ذیل مختصرا توضیح داده شده است:

-

دسته بندی

تیم ارزیابی موظف است در قدم اول به دسته بندی حادثه شناسایی شده بپردازد. بطور مثال آیا نفوذ انجام شده به سیستم قربانی از نوع حمله سمت کلاینت بوده یا یک بدافزار موجب حادثه رخ داده می باشد.

سپس حادثه بهمراه اطلاعات فنی و غیر فنی را بین تیم های مربوطه تقسیم کند.

حوادث امنیتی به ۹ دسته زیر دسته بندی می شوند:

-

بدافزار

-

حمله سمت کلاینت

-

حمله سمت سرور

-

حملات تکذیب سرویس

-

حملات تحت وب

-

نشت و سرقت اطلاعات

-

آسیبپذیری های امنیتی منتشر شده/نشده

-

خرابکاری های داخلی (extrusion)

-

ضعف امنیتی (کلمه عبور ضعیف یا عدم استفاده از کلمه عبور، عدم استفاده رمز نگاری و …)

-

-

تریاژ

پس از دسته بندی و تقسیم کار بین تیم های مربوط به حادثه، هر تیم موظف میباشد حادثه گزارش شده را تریاژ کرده و میزان خطر آن را بررسی کند. در این مرحله هر رخداد گزارش شده بسته به نوع رخداد و عوامل دیگر امتیاز دهی میشود و در مرحله ی بعد رخداد ها به ترتیب امتیاز بالاتر (خطرناک تر) تحلیل میشود.

-

تحلیل

پس از تریاژ هر تیم موظف به تحلیل فنی و استراتژیک حادثه و جمع آوری اطلاعات می باشد.

از جمله تحلیلهای فنی اجرای عملیات فارنزیک (Forensics) و شناسایی عامل/عوامل مخرب و ایجادگر حادثه می باشد. بطور مثال در یک حادثه بدافزار از نوع بات نت، تیم باید سرور مرکزی (C&C) را شناسایی و آن را مانیتور کند و با استفاده از تکنیک های فارنزیک در صورت امکان افراد حمله کننده را شناسایی و اطلاعات مورد نیاز را استخراخ و جمع آوری کند.

-

-

درمان

آگاهی رسانی عناصر تحت تاثیر، رفع خطر و بازیابی اطلاعات آسیب دیده، تولید ابزار رسیدگی و پاکسازی، قطع ارتباط سیستم های آسیب دیده/آلوده از شبکه داخلی و خارجی و … از جمله فعالیت هایست که در این مرحه تیم رسیدگی به رخداد می بایست انجام دهد.

-

گزارش

جمعبندی اطلاعات فنی و مدیریتی، تهیه گزارش و آگاهی رسانی عمومی از جمله مهمترین فعالیت هایست که در این مرحله انجام میگیرید. تیم های فنی و مدیریتی اطلاعات بعضا خام را به گزارش های فنی، کیفی و مدیریتی تبدیل کرده و در اختیار کاربران، مدیران و همچنین دیگر مراکز/تیم های رسیدگی به رخداد های رایانه ای (CSIRT) با رعایت پروتکل OTX می گذارند.

-

بهبود

کمک کیفی و فنی به نواحی آسیب دیده، پیشگیری از حوادث مشابه بعدی، آموزش و آماده سازی نیرو های مرکز در جهت مقابله با حوادث آتی و … از جمله فعالیت ها مهم در این مرحله می باشند.