CA های Stand-alone و Enterprise :

آ. Stand-alone CA : یک CA که لزوما به با AD DS یکپارچه نشده را می گویند. Stand-alone CA ها در معمولا روی یک Stand-alone Server نصب می شوند و CA Client ها الزاما عضو دامین نیستند. صدور مجوز ها به صورت دستی باید تایید شوند. قالب امنیتی آن ها Standard Security Template است و غیر قابل تغییر است. در ویرایش Standard ویندوز سرور هم در دسترس است.

ب. Enterprise CA : یک CA که با AD DS یکپارچه شده را می گویند. Enterprise CA ها روی Member-Server ها نصب می شوند و صدور مجوز ها از آنجا که CA با Active Directory Domain Service یکپارچه است، خودکار صورت می گیرد. قالب های امنیتی قابل ویرایش اند و بسیار پیشرفته تر از Stand-alone CA ها است. در ویرایش Standard ویندوز سرور در دسترس نیست و در ویرایش Enterprise یا Data Center موجود است.

| ویژگی | Stand-alone | Enterprise |

| انتشار تنظیمات CA در اکتیودایرکتوری | اختیاری | اجباری |

| یکپارچه شدن اطلاعات CA در جنگل | اختیاری و دستی | اجباری و خودکار |

| انتشار CRL در اکتیودایرکتوری | اختیاری و دستی | اجباری و خودکار همچنین شامل Cross Certificate ها و Delta CRL می شود |

| Web Enrollment | پشتیبانی می شود | پشتیبانی می شود |

| درخواست مجوز از طریق HTTPS | پشتیبانی می شود | پشتیبانی می شود |

| متد درخواست مجوز | درخواست و انتظار تا تایید دستی | خودکار یا درخواست و انتظار تا تاۯ است. البته گام هایی که پیش از این در طراحی برداشته اید همانند Volume و… در این مرحله در انتخاب گزینه مناسب نقش کلیدی دارند. همچنین ممکن است در سناریو هایی به ترکیبی از این انواع دست بزنیم.

سلسه مراتب CA :

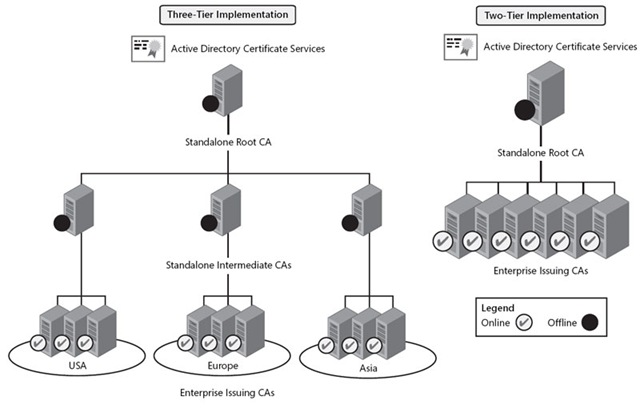

در مرحله طراحی اولیه، فاکتور بعدی که باید در نظر گرفته شود، امنیت با استفاده از سلسله مراتب است. این امر بسیار اهمیت دارد و کلید حل شدن بسیاری از مشکلات آینده است. از آنجا که ساختار CA سلسله مراتبی است، هر خطری که برای ROOT پیش آید، خطر تمام CA های زیر دست و به عبارت بهتر خطر تمام مجوز ها است. یکی از کارهای متداول یک معماری چندین مرتبه ای است و پس از پیاده سازی، سرورهای پر اهمیت خاموش می شوند یا از شبکه خارج می شوند سپس در برنامه های زمان بندی شده نا منظم، سرور را روشن یا به شبکه متصل می کنند تا به وظایف مدیریتی بپردازد. در این معماری، هر یک یا چند مرتبه را یک لایه تصور می کنیم و سپس ابتدا تعداد لایه ها را مشخص و سپس تعداد مرتبه های موجود در هر لایه را معین می کنیم. وسعت جغرافیایی، روابط Trust بین CA ها ، استفاده از کارت های هوشمند (Smart cards)، شبکه های بیسیم، تراکنش با افرادی خارج از شبکه محلی، IPSec و SSTP مواردی هستند که در این مرحله باید معین شوند چرا که در طراحی سلسله مراتب CA بسیار تاثیرگذارند. – استفاده از یک CA که آن را گاها Single Root CA می خوانند، درموارد اندکی کاربرد دارد. زمانی که یک Single Root CA قصد دارید در نظر بگیرید، مهم ترین مسئله آن است که آن است که احتمال به خطر افتادن CA کم باشد و چنانچه مشکلی به وجود آید تاثیر بسیار مهمی نداشته باشد. با توجه به این دو شرط، در سناریوهای اندکی کاربرد دارد. – ساختار دو لایه ای. در لایه یک، Root CA وجود دارد که پس از راه اندازی و اقدامات مدیریتی اولیه خارج می شود و در بازه های زمانی نا منظم جهت مدیریت روشن می شود یا به شبکه متصل می شود. در لایه دو، تعدادی CA دیگر به دادن مجوز ها می پردازد. در اکثر کمپانی ها از این مدل استفاده می شود، چرا که وسعت و امکانات موجود اجازه ی افزایش لایه ها را نمی دهد. – ساختار سه لایه ای. در لایه یک، Root CA وجود دارد که پس از راه اندازی و اقدامات مدیریتی اولیه خارج می شود و در بازه های زمانی نا منظم جهت مدیریت روشن می شود یا به شبکه متصل می شود. در لایه دوم، تعدادی CA را شامل می شود که آن ها نیز مشابه لایه یک خارج می شوند و در لایه سوم CA هایی موجود اند که مجوز ها را می دهند. معمولا در سازمان هایی که وسعت جغرافیایی قابل توجهی دارند و هزینه های این ساختار قابل توجیه است به کار می رود. – ساختار های بیش از سه لایه. ساختار های بیش از سه لایه ساختار های پیچیده ای هستند که در سناریو های خاص که تعداد کاربران بسیار زیاد، و اهمیت امنیت CA ها بسیار زیاد است کاربرد دارد. همانطور که توجه می کنید با افزایش هر لایه عملیات مدیریتی چندین برابر می شود و فشار قابل توجهی به تیم فناوری اطلاعات کمپانی یا سازمان وارد می کند بنابراین انتخاب صحیح یا ساختار می تواند هم هزینه های نگه داری و هم هزینه های پیاده سازی را کاهش دهد. ضمن آنکه در نظر نگرفتن لایه های کافی ریسک به خطر افتادن زیرساخت CA را به مقدار قابل توجهی افزایش می دهد. در تصویر زیر به نوع و وضعیت online یا offline بودن CA ها توجه کنید.

چند نکته : – تا جایی که ممکن است از ساختار تک لایه ای پرهیز کنید. – Root CA که در لایه اول جای می گیرد باید به سرعت خاموش شوند، یک راه مناسب برای کاهش هزینه های پیاده سازی استفاده از تکنولوژِی Hyper-v در ویندوز سرور ۲۰۰۸ است که پس از انجام عملیات مدیریتی می توان کامپیوتر مجازی را خاموش کرد. جهت مسائل امنیتی حتما فایل های VM مربوط به کامپیوتر مجازی را از کامپیوتر حقیقی پاک کنید و آن ها را در یک محل ایمن نگه داری کنید. – امنیت فیزیکی برای تمام CA ها بسیار اهمیت دارد. – توجه کنید که مدیران CA ها افراد قابل اطمینانی باشند. – امکان تغییر نام سروری که روی آن AD CS نصب می شود وجود ندارد. – هر چند امکان پذیر است اما توصیه می شود، AD CS را روی DC نصب نکنید. – علاوه بر مسائل فوق، مواردی که باید در مرحله طراحی اولیه در نظر گرفته شوند، زمان اعتبار مجوزها، نحوه درخواست مجوز، وجود کارت های هوشمند و… دیگری است که در ادامه مورد بررسی قرار می دهیم. |