باگسترش روابط انسانی وسهولت برقراری ارتباط با فن آوری های نوین، تهدیدهای امنیتی رنگ وبوی جدیدی به خود گرفتهاند. شنود تلفن شاید از همان آغازین روزهای رواج این فناوری بصورت تفننی توسط اپراتورهای مراکز تلفن صورت می پذیرفت . اما به مرور زمان پای سرویس های جاسوسی گروههای تروریستی واخلال …

Read More »نصب .Net Framework 3.5در ویندوز 8 و 2012 به صورت آفلاین

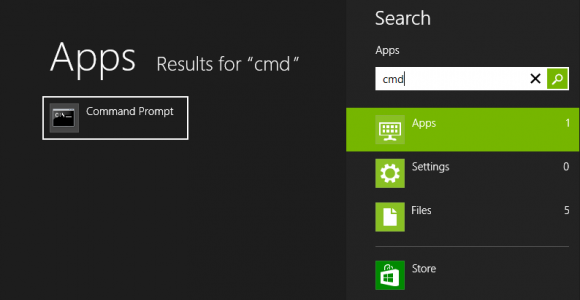

در قدم اول باید Command Prompt را به صورت Run As Administratorباز کنید. بدین منظور Start را باز نموده و CMDرا تایپ کنید سپس CTRL+SHIFT+Enterبا فشرده و یا روی آیکون CMDراست کلیک و از نوار پایین Run as Administratorرا کلیک کنید. حال دیسک Windows 8را در درایو خود قرار دهید …

Read More »آشنایی با IP ها

در این مقاله مفاهیم ابتدایی آدرس های IP تشریح شده است. زبان : فارسی دانلود

Read More »جزوه انگلیسی آموزش Subnetting

دانلود جزوه آموزش Subnetting به زبان انگلیسی این جزوه به زبانی بسیار ساده اصلی ترین مفاهیم subnetting را منتقل نموده است. دانلود

Read More »نمونه سوالاتی برای تمرین Subnetting

1) What is the first valid host on the sub network that the node 192.168.43.93 255.255.255.128 belongs to? 2) What is the last valid host on the sub network 10.5.176.0/20? 3) Which subnet does host 172.23.222.71 255.255.248.0 belongs to? 4) What is the last valid host on the sub network 172.23.200.0 255.255.252.0? 5) …

Read More »Server Hardening

Information has been one of the most crucial assets of all the corporations. As more and more information starts getting stored in digital format, the onus has come to servers to deliver data in a secure, reliable fashion. There must be assurance that data integrity, confidentiality and availability are maintained. …

Read More »دانلود فایل سمینار سمینار امنیت اطلاعات دانشگاه پیام نور

سمینار امنیت اطلاعات با رویکرد امنیت شبکه مورخ 12 آذر 91 در مدرسه امین برای دانشجویان دانشگاه پیام نور برگزار شد که فایل ارائه آن از لینک زیر قابل دانلود می باشد. لازم به ذکر است مقالات مرتبط نیز در آینده نزدیک در بخش امنیت اطلاعات قرار خواهد گرفت. دانلود

Read More »دانلود فایل سمینار هک و امنیت دانشگاه آزاد

سمینار هک و امنیت مورخ 8 آذر 91 در سالن امام رضا دانشگاه آزاد برگزار شد که فایل ارائه بخش های مربوط به من از لینک زیر قابل دانلود می باشد. لازم به ذکر است مقالات و ویدئو های مرتبط نیز در آینده نزدیک در بخش هک و امنیت قرار …

Read More »حملات Man-in-the-Middle Attack (ارتباط ربایی SSL) – قسمت چهارم

در این مقاله قصد داریم به بررسی جعل SSL بپردازیم. این حمله ذاتا یكی از قویترین حملات MITM است زیرا سرویسهایی را مورد سوء استفاده قرار میدهد كه مردم آنها را ایمن فرض میكنند. SSL و HTTPS لایه سوكت امن (SSL) یا لایه امنیت انتقال (TLS) پروتكلهایی هستند كه …

Read More »حملات Man-in-the-Middle Attack (سرقت Session ها) – قسمت سوم

در دو مقاله نخست از سری مقالات حملات Man-in-the-Middle، آلودگی حافظه نهان ARP و جعل DNS را مورد بررسی قرار دادیم. همانطور كه در آن مقالات نشان دادیم، حملات MITM فوق العاده فعال هستند و تشخیص آنها بسیار سخت صورت میگیرد. در قسمت سوم این مقاله به بررسی ارتباط ربایی …

Read More »