در این مقاله قصد داریم به بررسی جعل SSL بپردازیم. این حمله ذاتا یكی از قویترین حملات MITM است زیرا سرویسهایی را مورد سوء استفاده قرار میدهد كه مردم آنها را ایمن فرض میكنند. SSL و HTTPS لایه سوكت امن (SSL) یا لایه امنیت انتقال (TLS) پروتكلهایی هستند كه …

Read More »حملات Man-in-the-Middle Attack (سرقت Session ها) – قسمت سوم

در دو مقاله نخست از سری مقالات حملات Man-in-the-Middle، آلودگی حافظه نهان ARP و جعل DNS را مورد بررسی قرار دادیم. همانطور كه در آن مقالات نشان دادیم، حملات MITM فوق العاده فعال هستند و تشخیص آنها بسیار سخت صورت میگیرد. در قسمت سوم این مقاله به بررسی ارتباط ربایی …

Read More »حملات Man-in-the-Middle Attack (جعل DNS) – قسمت دوم

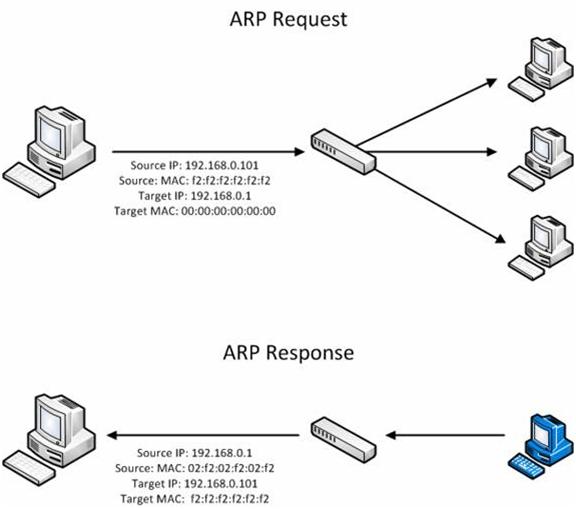

در بخش اول از این سری، ارتباطات عادی ARP را بررسی كردیم و اینكه چگونه حافظه نهان ARP یك دستگاه میتواند به منظور تغییر مسیر ترافیك شبكه ماشینها از طریق یك دستگاه دیگر با امكان قصد مخرب آلوده شود. این حمله با نام آلودگی حافظه نهان ARP شناخته میشود و …

Read More »حملات Man-in-the-Middle Attack (حمله از طریق ARP) – قسمت اول

یكی از شایع ترین حملات مورد استفاده علیه افراد و سازمانهای بزرگ، حملات Man-in-the-Middle است. MITM، یك حمله استراق سمع فعال است كه بوسیله برقراری ارتباط با ماشین قربانی و باز پخش پیغامها بین آنها كار میكند. در اینگونه موارد، یك قربانی بر این باور است كه با قربانی دیگر …

Read More »شنود ترافیک VoIP

استفاده از سرویس Voice over IP برای ارتباطات تلفنی و مخابراتی بر بستر اینترنت بسیار معمول است. باید توجه داشت که شنود ارتباطات VoIP هم با استفاده از یک sniffer، مثل بقیه انواع ترافیک شبکه قابل انجام است. برای تست این کار به ترتیب زیر عمل می کنیم: 1- نصب Wireshark 2- …

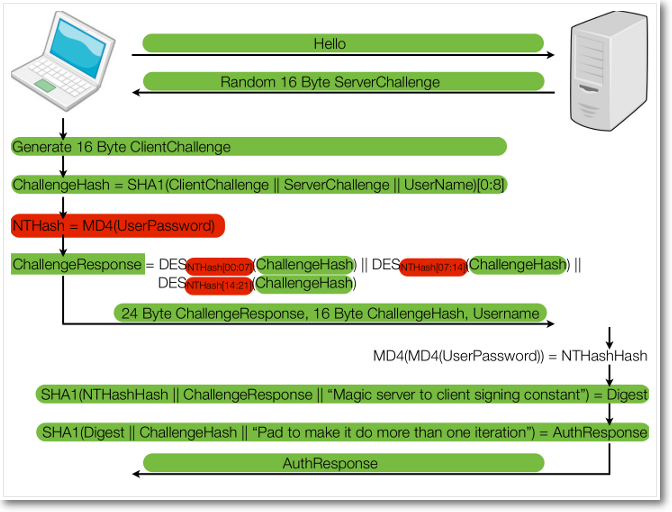

Read More »جزئیات شکسته شدن MSCHAPv2

اعلام شکسته شدن پروتکل MSCHAPv2 که یکی از پروتکل های قابل استفاده برای تصدیق اصالت در PPTP است، امسال در کنفرانس بیستم Defcon یکی از خبرهای بسیار مهم بود. نقاط ضعف نگارش قبلی این پروتکل توسط schneier سال ها قبل منتشر شده بود (1999) و البته مایکروسافت هم بعضی از …

Read More »سرفصل دوره ECSA

تحلیل پکت های اطلاعاتی TCP/IP تکنیک های پیشرفته Sniffing آنالیز آسیب پذیری ها بوسیله Nessus پیشرفته تست امنیتی شبکه های Wireless طراحی یک DMZ آنالیز Snort آنالیز Log ها برای یافتن آسیب پذیری ها و اتخاذ سیاست های امنیتی لازم ابزارهای پیشرفته مربوط به Exploit ها روش های تست نفوذ …

Read More »نگاهی بر چالش های امنیتی محاسبات ابری

امروزه محاسبات ابری توجهات زیادی را به خود جلب كرده است. محاسبات ابری این پتانسیل را داراست كه در چند سال آتی روش انجام محاسبات در سازمانها را تغییر دهد. مزایای محاسبات ابری به سادگی قابل شناسایی است، این روش حافظه بیشتر، انعطاف پذیری بیشتر و و از همه مهمتر …

Read More »معرفی 14 ابزار برای مانیتور کردن حملات ARP

در حال حاضر آرپ (ARP) یکی از روش های متداول برای جمع آوری و سرقت اطلاعات از طریق خواند اطلاعات می باشد در این مقاله ما به معرفی 14 ابزار برای مانیتورینگ این حمله معرفی می کنیم. نیاز مندی ها : Winpcap 4.01 and libnet 1.1.3 1) Arping این …

Read More »آشنایی با انواع نرم افزار هک و تست نفوذ پذیری(Penetration Test)

پیشرفت علوم کامپیوتری و درنتیجه شبکه های سخت افزاری و نرم افزاری، امکان دسترسی آسان و سریع را به منابع به اشتراک گذاشته شده سازمانها و شرکتها را پدید آورده است. سیستمهای خود پردازبانکی ، کارتهای اعتباری، امکانات کامپیوتری بر روی تلفن های همراه ، همگی مثالهای بارزی از …

Read More »